【Zoomの脆弱性とは】 Web会議の落とし穴 セキュリティ問題をまとめてみました

リモートワークや時差出勤など働き方の変化が急速に進んでいます。従来とは異なる環境でも生産性を落とさず、業務効率を維持しながらビジネスを継続するためのツールとして、クラウド型の「Web会議サービス」が注目を集めています。自宅からパソコンやタブレット参加するミーティングを始め、研修やセミナー、採用面接などの利用例や、文教分野においてはオンライン授業での利用例も目立ってきました。

クラウド型Web会議サービスは、「無料で利用できるもの」と「有料のもの」の2つに大別できます。最近話題のZoomは無料のWeb会議サービスの代表例です。手軽に始められることから個人はもとより企業でも利用されています。一方有料のWeb会議サービスとしてはCisco Webexがあり、こちらも多くの企業に採用されています。

Zoom、Webexにも無料と有料のサービスがラインナップされており、機能の制限や会議参加者数が異なります。セキュリティに関しては無料、有料に関わらず強化されたポリシーのもと、安全性が担保されていますが、昨今ニュースなどでZoomのセキュリティ問題が取り上げられています。ですがこの問題は、全てのクラウド型Web会議サービスにあてはまる内容ではありません。

今回のVTV PLUSでは、Zoomで起こったセキュリティ問題を分かりやすく解説しながら、他のクラウド型Web会議サークラウドサービス, ビスにも有効な安全対策のご紹介、さらにクラウドサービスに頼らず自分で守ることのできるセキュリティ対応と「3つ」の話題を中心に「クラウドサービス:セキュリティ問題」についてご紹介いたします。

【Zoom】話題のセキュリティ問題をまとめてみました

Zoomは2011年、Cisco Webex創設時の主要エンジニア「Eric S Yuan」によってアメリカ カリフォルニア州ザンゼノで設立しました。2019年にはNASDAQに上場し、アメリカでは「Zoom Phone」といった企業向けの次世代型電話システムも開発し、Web会議の仕組みだけではなく、企業コミュニケーションツールの中核を幅広くデザインし、更に存在感を高めています。

現在、私達が直面している働き方にもWeb会議「Zoom」の仕組みは高く評価され、利用者も急増しています。しかし利用者が急増した半面、セキュリティに関する問題も大きく取り上げられるようになりました。この章では、Zoomのセキュリティや脆弱性に対する大きな問題点をまとめて「5つ」ピックアップいたします。

| 【Zoom】セキュリティや脆弱性に対する「5つ」の大きな問題点 | |

|---|---|

| ZoomBombing(Zoom爆弾) | 悪意を持った第三者がミーティングを荒らす行為の事 |

| プライバシポリシー違反 | Zoom社の信用失墜 |

| End to End暗号化が実は未実装且つ 暗号化キーが中国へ |

会議機密性の危険 |

| Windows認証情報が盗まれる脆弱性 | PCの情報を不正に取得される危険性 |

| LinkedIn Sales Navigatorでの不適切な機能 | LinkedIn(ビジネス特化型SNS)の個人情報が収集できる) |

ZoomBombing(Zoom爆弾)

Zoomに対するセキュリティ問題の情報が、いち早く取り上げられたケース。悪意を持った第三者がランダムに会議IDを入力し、Zoomの仮想会議室(VMR)に接続することで、パスワード設定がないVMRへ乱入し暴言を発したり、不適切な迷惑行為を行ったりすることが多発しました。また利用者がSNS上でVMRのID情報を掲示していたなど、パスワード設定や機密性を重視していなかった利用者側のモラルやリテラシーの甘さから、このようなセキュリティ問題が明るみに出てきました。

プライバシーポリシー違反

Zoom iOSアプリ版でユーザー情報が、Facebookアカウントを所有の有無に限らずFacebookに送信されていたというセキュリティ問題。Zoomプライバシーポリシーにこの内容が明記されておらず大きな問題となりました。アメリカ カリフォルニアでは、集団起訴まで起こりました。

End to End暗号化が実は未実装且つ暗号化キーが中国へ

ZoomはEnd to Endの暗号化(通信を行う人同士しか見られないようにする)を実装していると主張していましたが、実装されていない事が発覚しました。Zoomの暗号化方式はメディア通信とは別に暗号化キーサーバなるものが介在した仕組みで、その暗号化キーが中国にあるサーバーを経由していた事が発覚し、中国政府が情報の開示をした場合にデータが中国政府に渡る可能性があるとの指摘があり、各国政府、大手企業がZoomの利用を禁止するなどの処置がとられました。

Windows認証情報が盗まれる脆弱性

Zoomの機能に実装されているテキストチャット機能に、Windowsで利用するネットワーク上で共有される、ファイルやフォルダ、プリンタなどの位置を表記する記述方法のUNC(Universal Naming Convention)のパス処理に関する脆弱性が確認されました。悪意のある利用者が作成したハイパーリンクを、他のユーザーがクリックしてしまうと、勝手にアプリケーションやファイルを起動させられたり、認証情報が取られてしまうなどの被害を受ける可能性が報告されました。

LinkedIn Sales Navigatorでの不適切な機能

Zoomの機能として、 GoogleカレンダーやSlack、その他のサービスをワンクリックでインストールすることができます。 その中のアドオンの1つとして「LinkedIn Sales Navigator」がありました。 LinkedIn Sales Navigatorは、LinkedIn(ビジネス特化型SNS)の個人情報が収集できるツールとなり、LinkedIn Sales Navigator利用ユーザーがZoomでWeb会議を開始すると、会議参加者全員のLinkedInプロファイルを見ることができました。会議に参加する際、偽名やニックネームを使って会議参加したとしても、その人、個人の LinkedInのプロファイルデータを取得することができました。

以上、Zoomのセキュリティ問題を「5つ」の項目でまとめてみました。なお、Zoomでは一連の問題について謝罪し、向こう90日間は新機能を追加せずに問題修正に専念するとCEOからの発表がありました。

但し、利用側としても普段からセキュリティ観点に注意し、最新情報を見逃さないようにしておかなくてはいけません。

次の章ではZoomだけでなく、他のクラウドサービスでも考えられる「気をつけておくべきセキュリティの落とし穴」をご紹介いたします。

他にもある、気をつけるべきクラウドサービス「セキュリティの落とし穴」

Zoomのセキュリティや脆弱性に対する大きな問題点をまとめて「5つ」ピックアップいたしましたが、WebexやBlueJeansなど、ほかのサービスも含めクラウドサービスを利用する際に気をつけるべきセキュリティ対策関連の情報を、運用・ネットワークと「2つ」の観点からご紹介いたします。

「運用」の観点から見たセキュリティ対策

バージョンアップの注意点

サービス提供会社からのバージョンアップ内容は、セキュリティ強化項目が含まれることも多いので、こまめにバージョンアップを実行して頂きたいのですが、バージョンアップによるサービス内容の変更により、今まで接続できていた既存のテレビ会議専用機がサービスに接続できなくなったり、社内推奨のインターネットブラウザで、現バージョンではサービスに接続できなくなり、インターネットブラウザーもバージョンアップしなければならないなど、意図しないトラブルが発生する場合があります。

バージョンアップ内容を事前に確認した上で、サービス提供会社の案内に準じてバージョンアップをおこなってください。

会議室番号やPIN番号は定期的に変更しましょう

仮想会議室(VMR)の会議室番号やPIN番号(暗証番号)を設定し、VMRのセキュリティを強化することができますが、一度設定した番号を使い続けていると、設定情報が悪意を持ったユーザーや外部に漏れてしまった場合、VMRへの乱入や妨害、誤入室や盗聴のおそれが考えられます。会議室番号やPIN番号は、定期的に新しい番号への変更をお勧めします。

リモートデスクトップ機能の利用は控えましょう

クラウドサービスの便利な機能として「リモートデスクトップ機能」があります。パソコンの操作に不慣れな方に、遠隔で設定作業を行ったり、遠隔からパソコン操作のトラブルに対応するツールとして利用されますが、相手のパソコンのファイルを抜き取ったり、設定ファイルを変更したりすることも出来てしまいますので、必要に応じてリモートデスクトップ機能は利用禁止をお勧めします。

退職者のIDはすぐに削除しましょう

退職された方で、クラウドサービスのIDを保有していた場合、不正利用などを防ぐため直ちにIDの削除をおこなってください。クラウドサービスの管理は情報システム部が受け持ち、社員の管理は総務部でおこなう企業がほとんどですが、連携を取っておくことでセキュリティの強化にもつながります。

「ネットワーク」の観点から見たセキュリティ対策

ネットワークの見直しが必要な場合がございます

クラウドサービスはサービス提供会社のセキュリティポリシーに準じたネットワーク環境でサービスが提供されます。よって自社の運用スタイルに合わせたネットワーク設定ができない場合があり、ネットワークの改善や増強、再構築を行う可能性もあります。またテレビ会議・Web会議クラウドサービスはパソコン接続において、プロキシサーバー経由では映像・音声品質が低下するため、ファイヤウォールの設計見直しをおこなう場合がございます。セキュリティ面でプロキシサーバーを社内で設定されている場合、ネットワークベンダーへご相談いただく場合がございます。

SIPアタックに注意

テレビ会議システム専用機が接続できるクラウドサービスの場合、運用方法としてテレビ会議端末に「グローバルIP」を設定するケースがありますが、SIPアタックによる「不正な着信」などが頻繁に起こるケースがございます。ルーター側で通信可能なグローバルIPアドレスの設定を行ったり、ファイヤーウォールでSIP通信を受け付けないなどの設定を行っていただく可能性も考えられます。

この様に、どちらかといえば「運用面」に関したセキュリティ対策が多くあげられますが、基本サービス提供側は強固なセキュリティをもってサービス提供をおこなっています。しかし、利用する我々のモラルやリテラシーが欠ける部分からの情報漏洩や迷惑行為がトラブルにつながっているケースがほとんどです。それでは最後に、自分で強化できるクラウドサービスのセキュリティ問題として、Zoom(無料版)の設定機能を見ながら、セキュリティをさらに強化する方法についてご紹介いたします。

自分でできる!【Zoom】のセキュリティ強度を高める方法

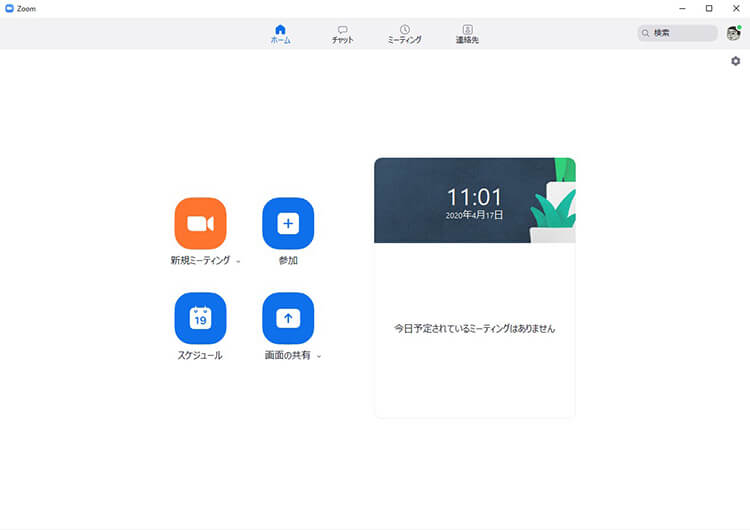

今回Zoomの様に、サービス側で起こったセキュリティの問題点は、我々利用者側では防ぎようがありませんが、もっと身近なところで、利用、運用シーンからクラウド型Web会議サービスのセキュリティを強化できるのではないか?という発想から、利用者側でできる「3つ」のセキュリティ対策をご紹介いたします。今回はZoom(無料版)で確認してみます。

仮想化会議室(VMR)のPIN(暗証)番号は毎回変更しましょう

ミーティングや会議を行う仮想会議室(VMR)に、PIN(暗証)番号は必ず設定して頂きたいのですが、PIN番号を毎回同じ番号で運用していると、PIN番号情報が第三者に漏れてしまった場合、悪用される可能性があります。少し手間ですが、クラウドサービスを利用するミーティングは、毎回PIN番号を変更して運用しましょう。Zoom(無料版)でPIN番号を設定する方法を紹介しておきます。非常に簡単ですので、ぜひ覚えておいてください。

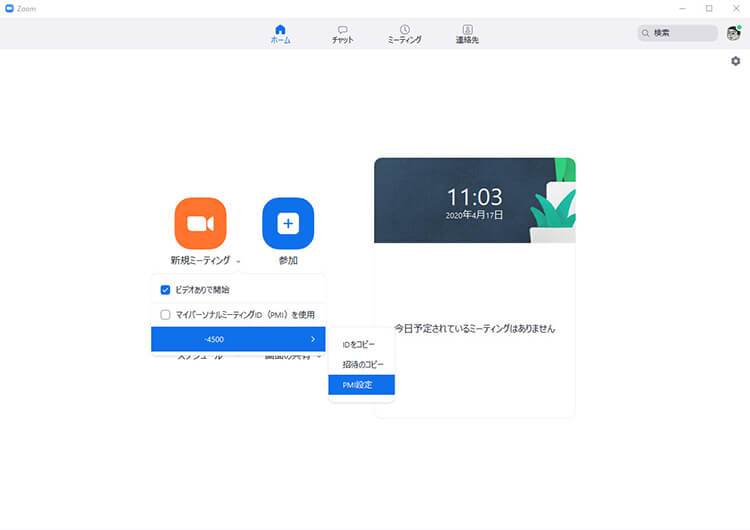

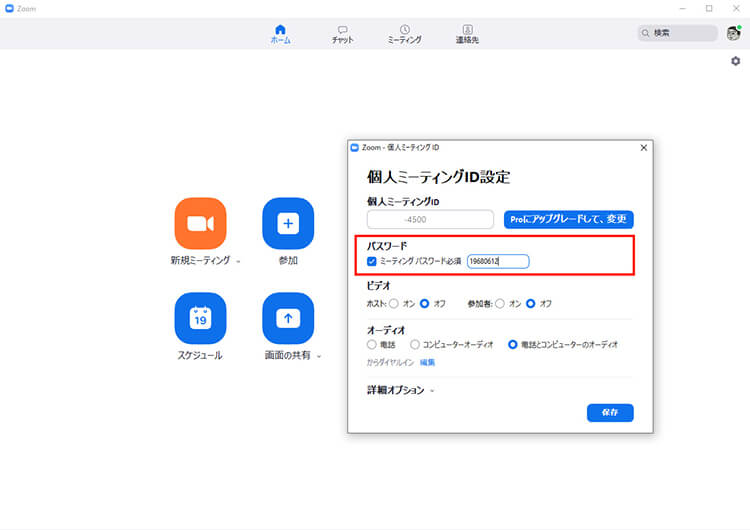

②PMI設定を開きます。

オレンジの「新規ミーティング」右横にあるプルダウンマークをクリックすると、ビデオありで開始、マイパーソナルミーティングID(PMI)を使用、10桁で表記された会議室番号が表示されます。 10桁で表記された会議室番号にカーソルを合わせると

IDをコピー/招待のコピー/PMIの設定

と表示されますので、一番下の「PMIの設定」をクリックします。

※ZoomではPIN番号の事を「PMI」と呼びます。

③パスワードの設定をおこないます。

赤枠で見えている「パスワード」のミーティングパスワード必須にチェックすると、パスワード(PMI番号)が設定できます。パスワードを入力し、設定が終わりましたら保存ボタンをクリックして保存します。

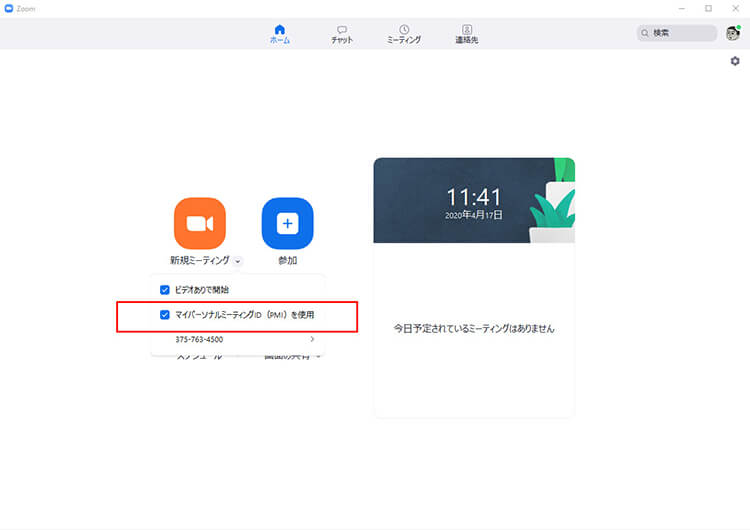

④マイパーソナルミーティングID(PMI)を使用します。

もう一度、新規ミーティングのプルダウンからメニューを開き、赤枠で囲まれている「マイパーソナルミーティングID(PMI)を使用」にチェックを入れます。すると、先程設定したPMI(暗証番号)が設定されます。この作業をミーティングごとに毎回おこなっていただくことで、セキュリティが強化されます。

ミーティング中でも仮想会議室(VMR)をロックできます

仮想会議室(VMR)に、PIN(暗証)番号を設定し忘れてミーティングを開始してしまっても、ミーティング中に会議室をロックすることができます。ロックとは会議室に「鍵」をかけるという意味で、ロックしてしまうと、解除されるまで誰も入室できないように設定されます。同じくZoom(無料版)でVMRのロック方法をご説明します。

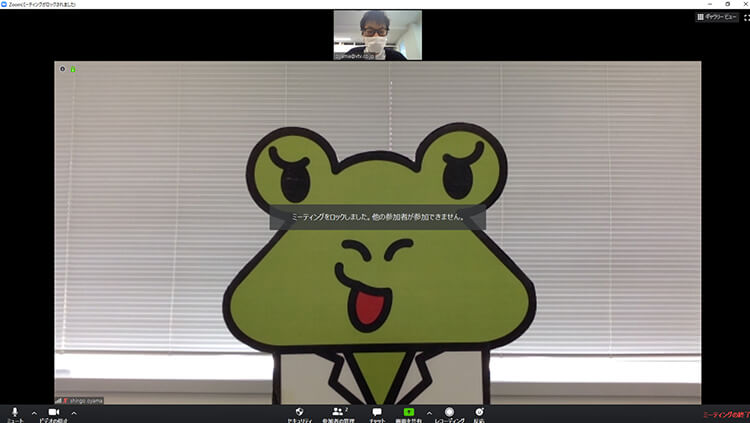

①セキュリティアイコンをクリックします。

ミーティング開催中、会議主催者(ホスト)側から設定を行います。まずメニューの「セキュリティ」アイコンをクリックするとメニュー一覧が表示され、一番上の「ミーティングをロックする」にチェックします。

②VMRがロックされます。

モニター中央に「ミーティングをロックしました。他の参加者が参加できません。」と表示されます。この状態になったら、このVMRには誰も参加する事ができません。会議参加者がそろったところで、この機能を使ってください。

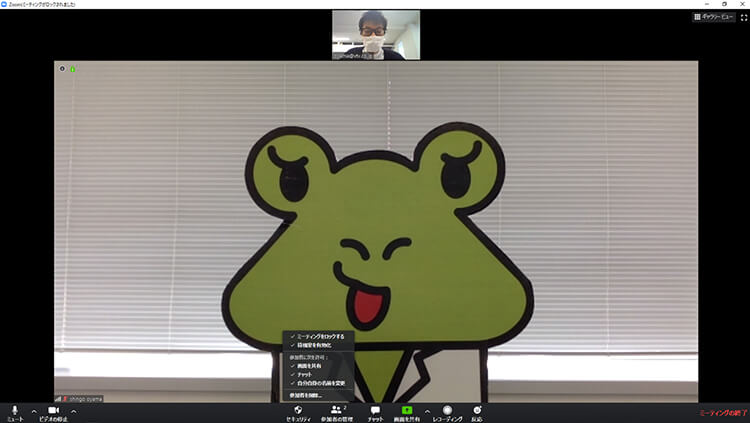

③ミーティングがロックされているか確認します。

VMRがロックされているか確認するには「セキュリティ」アイコンをクリックします。すると、先程はチェックが入っていなかった「ミーティングをロックする」に✓マークが入り、VMRがロックされていることが分かります。

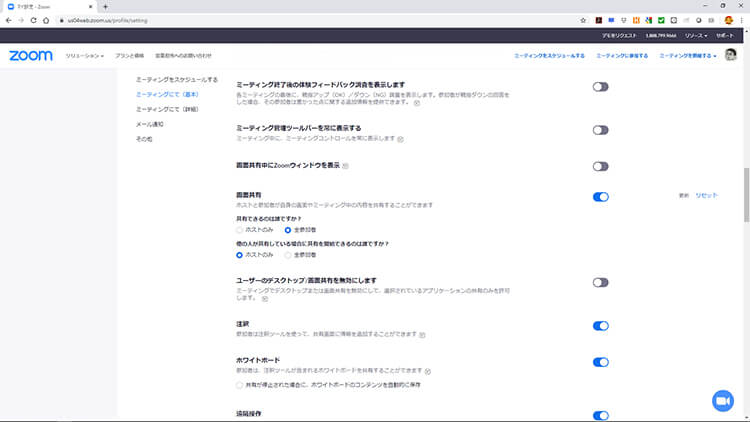

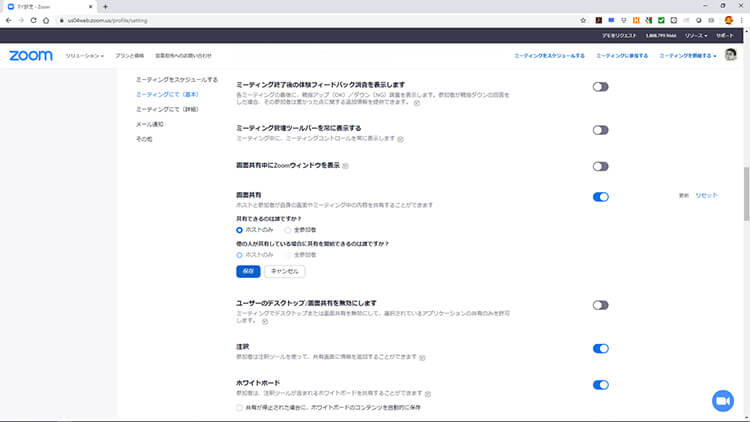

資料共有機能は「ホスト」のみ機能できるようにします

【Zoom】セキュリティや脆弱性に対する「5つ」の大きな問題点でご紹介した『ZoomBombing(Zoom爆弾)』のように、悪意を持った第三者がZoomで開催しているミーティングに侵入した際、資料共有機能を利用して不適切な画像を送信できないように、ミーティング主催者の「ホスト」だけが資料共有を送信表示できるように設定します。

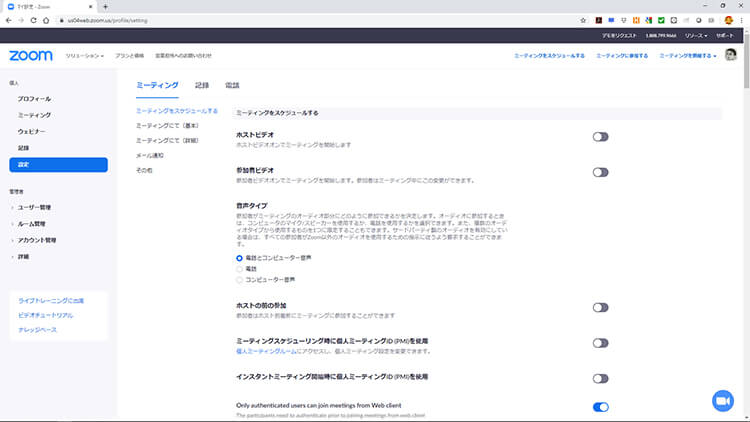

①ブラウザーでポータルサイトへログインします。

インターネットブラウザーからZoomのホームページへアクセスし、自分が設定した「メールアドレス」と「パスワード」を入力し【サインイン】します。サインイン後、メニュー左側にある「設定」をクリックし「ミーティングについて(基本)」をクリックします。

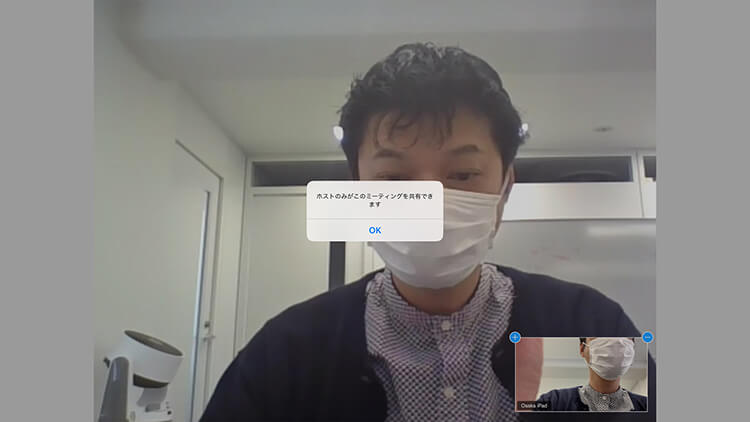

④ホストのみ資料共有できるように設定されます。

設定変更することで、ホスト側でしか資料共有を開始することができなくなります。左のキャプチャーはiPadから参加した画面になりますが、参加者側から資料共有を行おうとしても「ホストのみがこのミーティングを共有できます」というメッセージが表示され、参加者は資料共有を行うことができません。

サービス提供側は、この様にいくつかのセキュリティを個別強化する設定を装備していますが、使いやすさを重視しているがゆえ、初期設定時では細かなセキュリティ機能はOFFになっています。みなさまが利用や運用を考える上で、個別のセキュリティ強化をおこなっていただければ、Web会議利用時に起こってしまう重要なセキュリティ問題は回避できると考えます。

最後に

いかがだったでしょうか? リモートワークや社外の方々と、ミーティングや打ち合わせなどのコミュニケーションツールとして欠かせないクラウド型Web会議サービス。セキュアな環境でサービスを提供されていても、利用者のモラルやリテラシーによるトラブルが多発しているのが現状です。冒頭に書かせて頂きましたが、SNSなど「不特定の人の目にとまる場所へは、決して仮想会議室(VMR)の番号やURL、パスワード」等は掲示しないでください。また仮想会議室(VMR)の会議室番号を毎回同じ番号で利用するのであれば、定期的なパスワード変更をお願いいたします。

次回は、みなさまが現在ご利用中のテレビ会議・Web会議クラウドサービスでも実施できる、セキュリティ対策についてご紹介させて頂きます。